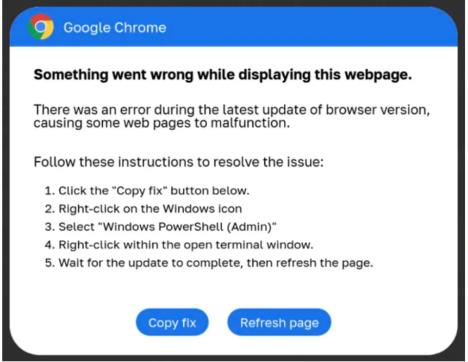

GOOGLE OBJAVIO NOVO UPOZORENJE KORISNICIMA! Ako vam iskoči ovaj tekst, ne preduzimajte ništa! Nikako ne pratite uputstva!

Upozorenje za korisnike Google Chrome-a je upravo izdato, ali na sreću ono je sa jednostavnim uputstvom koje morate da sledite da biste izbegli napad.

Upozorenje dolazi zahvaljujući Proofpoint-u, koji kaže da je „uočio porast tehnike koja koristi jedinstveni društveni inženjering koji upućuje korisnike da kopiraju i nalepe zlonamerne PowerShell skripte kako bi zarazili svoje računare malverom“.

Istraživački tim sugeriše da je više aktera koristilo ovu tehniku, isporučujući različite oblike malwera u tom procesu. Međutim, to je lako uočiti, pa je korisnicima, kada su svesni, veoma lako sprečiti "infekciju".

Ovo su uputstva koja treba da sledite:

Dok koristi Chrome, korisnik će videti iskačući okvir za tekst „koji sugeriše da je došlo do greške prilikom pokušaja otvaranja dokumenta ili web stranice“. Iskačući prozor pruža uputstva o kopiranju i lepljenju teksta u PowerShell terminal ili Windows Run okvir za dijalog.

Na površini, moglo bi se pretpostaviti da bi ovo bilo lako identifikovati kao neobično i ignorisati. Ali Proofpoint upozorava da „iako lanac napada zahteva značajnu interakciju korisnika da bi bio uspešan, društveni inženjering je dovoljno pametan da nekome predstavi ono što izgleda kao pravi problem i rešenje istovremeno, što može da podstakne korisnika da preduzme akciju bez razmatranja rizika".

Sam napad prikazuje uobičajena odbrambena ponašanja koja se ovih dana očekuju, odnosno malver pokušava da proveri da li je uređaj virtuelno ili zaštićeno okruženje pre preuzimanja i instaliranja zlonamernog softwera, što čini manjom verovatnoćom da će biti otkriven. Ako je sve zeleno osvetljeno, on postavlja pretnje u pozadini.

Proofpoint pripisuje napad distributeru neželjene pošte TA571, koji se specijalizovao za „kampanje velike količine neželjene e-pošte za isporuku i instaliranje raznovrsnog malwera za svoje klijente sajber kriminalaca“ i ClearFake, koji se pojavio prošle godine kao „pridošlica u pretnjama lažnih ažuriranja”.

Fokus većeg dela instaliranog malwera je krađa akreditiva, kao i pokretanje lažnih kripto transakcija, ako je korisnik koristio uređaj da izvrši sopstvene kripto transfere.

Napadi na ažuriranje postaju sve rasprostranjeniji i videli smo više slučajeva da je Google Chrome izabran kao front-end za ovo. Sa preko 3 milijarde korisnika na svim platformama, ovo nije iznenađenje. Ali to čini dvostruko važnim da korisnici Chrome-a budu posebno oprezni u pogledu ažuriranja i dodataka. Chrome pruža jasna uputstva o ručnim i automatskim ažuriranjima.

Uopšteno govoreći, okruženje pretnji se pojačalo poslednjih meseci i opasne instalacije i dodaci sa sajtova trećih strana, kao i zlonamerni iskačući prozori kao što se ovde vidi, postali su gadan trend.

Kako Proofpoint upozorava, ovaj najnoviji napad „usklađuje se sa opštim trendom koji je Proofpoint primetio da akteri sajber-kriminalnih pretnji usvajaju nove, raznovrsne i sve kreativnije lance napada“.

Na sreću, takvi napadi bi trebalo da budu jednostavni za otkrivanje i izbegavanje.

Evo tri jednostavna pravila:

- Držite se zvaničnih prodavnica aplikacija - ne koristite prodavnice trećih strana i nikada ne menjajte bezbednosna podešavanja uređaja da biste omogućili učitavanje aplikacije.

- Nikada nemojte kliknuti na veze u imejlovima ili porukama koje direktno preuzimaju aplikacije ili ažuriranja - uvek koristite prodavnice aplikacija ili same aplikacije za instalacije i ažuriranja.

- Nemojte instalirati aplikacije, dodatke ili ažuriranja koja se povezuju sa uspostavljenim aplikacijama kao što je Chrome osim ako ne znate da su potpuno legitimne - proverite recenzije i onlajn zapise.

PREDSEDNIK VUČIĆ: Učinićemo sve da Srbiju ponovo podignemo na pobedničko postolje